ARE YOU SAFE ? Comment la Stéganographie Cache des Menaces Invisibles dans vos Fichiers !

La stéganographie est l'art de dissimuler des messages ou des données à l'intérieur d'autres contenus, tels que des images, des fichiers audio, des vidéos ou même du texte, sans que cela ne soit détecté par un observateur extérieur. Cette technique remonte à l'Antiquité et a évolué de manière significative avec l'avènement de la technologie moderne. Cet article explorera l'histoire, l'utilisation actuelle et les implications tant positives que malveillantes de la stéganographie.

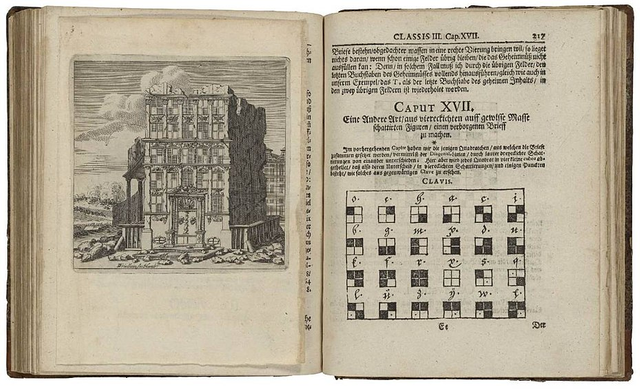

Histoire de la stéganographie

La stéganographie trouve ses origines dans l'histoire ancienne. Les premières formes documentées remontent à l'Antiquité, où les Grecs utilisaient des techniques pour dissimuler des messages dans des tablettes de cire. L'une des premières méthodes historiquement notables fut l'utilisation de l'encre invisible par les Spartiates, qui écrivaient des messages sur des tablettes en recouvrant l'encre d'une substance secrète, révélant le message uniquement à l'aide d'un traitement spécifique.

Cependant, avec l'avènement de l'ère numérique, la stéganographie a évolué pour inclure des méthodes sophistiquées telles que l'insertion de données dans des images ou des fichiers audio en modifiant subtilement les bits de données.

Utilisation Légitime

La stéganographie est largement utilisée de manière légitime dans des domaines tels que la protection des informations sensibles, la sécurité informatique et la dissimulation de données de manière éthique. Les applications incluent le tatouage numérique, où des informations de copyright ou des métadonnées sont incorporées dans des médias pour en protéger la propriété.

Utilisation Malveillante

La stéganographie est également utilisée à des fins malveillantes. Des acteurs malveillants peuvent cacher des logiciels malveillants, des codes d'accès ou d'autres données sensibles à l'intérieur de fichiers multimédias ou d'autres documents pour échapper aux systèmes de sécurité, facilitant ainsi le vol d'informations ou des attaques informatiques.

Un exemple notable de logiciel malveillant utilisant la stéganographie est le malware "ZMist". Ce virus dissimulait son code malveillant à l'intérieur d'images, échappant ainsi à la détection des antivirus classiques. Une fois infiltré dans un système, il permettait le vol de données sensibles ou l'espionnage des utilisateurs.

Exemples Concrets

Stéganographie dans les images

Des logiciels spécialisés permettent d'intégrer des messages ou des fichiers dans des images en modifiant subtilement les pixels. Ces images peuvent sembler tout à fait normales à première vue, mais elles peuvent contenir des données secrètes. De la même manière, des fichiers audio peuvent être modifiés pour cacher des informations. Ces altérations peuvent être imperceptibles à l'oreille humaine mais contiennent des données dissimulées. Même les documents texte peuvent cacher des informations. En modifiant légèrement la structure du texte ou en utilisant des caractères spéciaux, des messages peuvent être dissimulés au sein même du texte.

La stéganographie offre un large éventail d'applications et son utilisation peut être à la fois légitime et malveillante. Comprendre ses implications est crucial pour une utilisation éthique et pour contrer les activités malveillantes qui exploitent cette technique pour des desseins illégaux.