Anonym durch das Internet : Invisible Internet Project

Das Invisible Internet Project oder I2P ist nach Tor eines der meist genutzten Anonymisierungnetzwerke.

In diesem Post gehe Ich auf die Stärken und Schwächen von I2P ein und warum I2P in manchen Punkten einen besseren Schutz als Tor bietet.

Was ist I2P ?

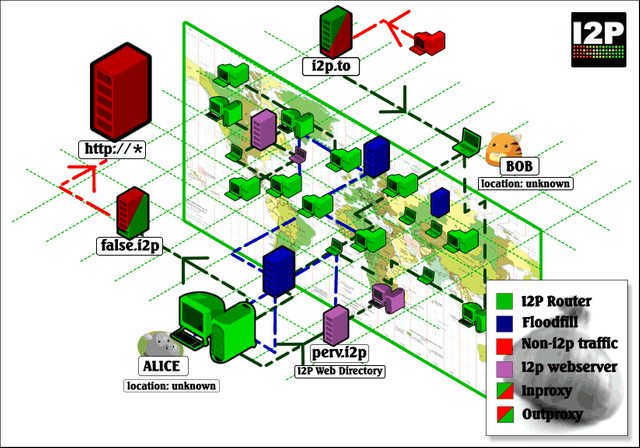

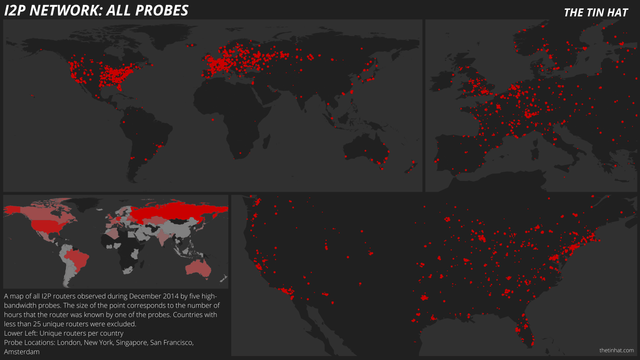

I2P ist wie Tor ein verschlüsseltes Netzwerk bestehend aus Individuellen Servern die Weltweit verstreut sind. Jedoch liegt I2P's Fokus mehr auf Dezentralität des Netzwerks als Tor.

Bei I2P leiten standardmäßig alle I2P-Router (so heißt der Client von I2P) Traffic von anderen Nutzern weiter, dadurch gewinnt das Netzwerk mit jedem neuen Nutzer an Stärke und bietet dadurch einen höheren Schutz und Anonymität .

Wie funktioniert I2P im Vergleich zu Tor ?

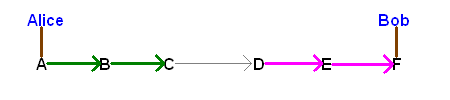

Tor bildet aus 3 Knoten(Nodes) einen Tunnel um einen Server zu erreichen (sog. Onion Routing):

Nutzer → Tor → Entry Guard (1) → Relay(2) → Exit Node(3) → Webseite

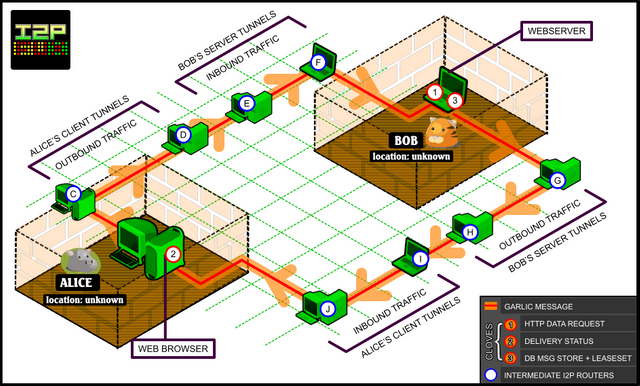

Wohingegen I2P standardmäßig einen 8 - 12 Knoten Tunnel aufbaut um einen Server zu erreichen(sog. Garlic Routing):

So sieht eine Anfrage mit 12 Tunneln aus :

Für die Anfrage an den Server:

Nutzer→I2P→Out. Gateway(1)→Out. Participant(2)→Out. Endpoint(3) →In. Gateway(4)→In. Participant(5)→ In. Endpoint(6)→I2P→Server

Für die Antwort vom Server :

Server→I2P→Out. Gateway(7)→Out. Participant(8)→Out. Endpoint(9) →In. Gateway(10)→In. Participant(11)→ In. Endpoint(12) →I2P→Nutzer

Out. = Outbound

In. = Inbound

Die Geschwindigkeit von I2P ist abhängig von jedem Knoten in der Kette, wodurch diese Konfiguration generell langsamer als Tor ist, aber ein höheres Maß an Anonymität bietet.

Desweitern gibt es bei I2P nur ein paar so genannter Outproxies (bei Tor Exit Nodes genannt), da I2P's Fokus mehr auf den Internen Netzwerkaspekt konzentriert ist als Tor wo es mehr um anonymes Besuchen von „normalen“ Webseiten geht.

Was kann Ich mit I2P machen ?

I2P bietet die Möglichkeit Theoretisch jedes Programm über das Netzwerk zu nutzen, dennoch sind einige der wichtigsten Services schon integriert oder per Plugin einfach nach zu installieren.

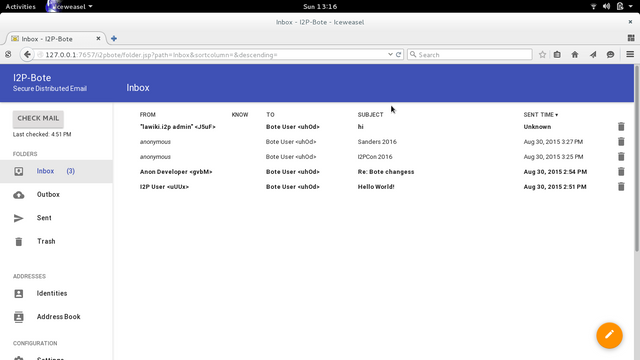

I2P Bote :

Bote ist I2P's Serverlose und verschlüsselter E-Mail Client, der im Moment nur als Plugin verfügbar ist, bald jedoch in den I2P Client integriert wird.

Bote bietet ein neu modisches Userinterface, automatische Verschlüsselung, redundante Speicherung und Verspäteter Versand um Timing Angriffe zu erschweren.

Susimail:

Susimail ist I2P's integrierter Email Service, es wird von zwei freiwilligen betrieben und bietet die Möglichkeit Emails ins I2P Netzwerk als auch das normale Internet zu versenden und empfangen.

Jetty Webserver:

I2P bietet mit Jetty einen einfachen (wenn man Erfahrung in dem Bereich hat) Java Webserver, womit jeder innerhalb weniger Sekunden seinen eigenen anonymen Blog starten kann.

I2P Snark:

I2P's integrierter Torrent Client, bietet Optisch wenig, jedoch ist er ein langer und zuverlässiger Teil von I2P. Er ermöglichst anonymen Datenaustausch über das I2P Netzwerk.

Leider bietet I2P noch nicht die Benutzerfreundlichkeit wie z.B. das Tor Browser Bundle , jedoch handelt es sich bei I2P um ein Leidenschaftsprojekt von vielen Anonymitäts- und Freiheitsliebenden Menschen Weltweit, es wird seit Jahren mit einem Minimum an Finanziellen Mitteln entwickelt und gepflegt, im Gegensatz zu Tor was Millionen von Dollar Jährlich von verschiedenen Ablegern der US Regierung erhalten hat und eine Horde von Entwicklern somit Vollzeit beschäftigen kann.

I2P's Entwicklung hatte viele Stolpersteine auf seinem Weg, durch das plötzliche Verschwinden mehrerer wichtiger Entwickler,die das Projekt mehrfach weit zurück warfen , ob das Verschwinden dieser etwas mit dem aufbauenden Druck von Geheimdiensten und Regierungen Zutun hatte, lass ich mal dahingestellt.

I2P ist genauso wenig Perfekt wie Tor, jedoch geht I2P in vielen Aspekten den Richtigen Weg, weshalb ich selber seit einiger Zeit an einem Projekt arbeite was die Installation vereinfacht und die Benutzung ( so gut wie möglich ) Narrensicher machen soll.

Sobald dieses Projekt aus dem Alpha Stadium kommt, werde ich einen Ausführlichen Post darüber erstellen.

Ich hoffe ich konnte euch einen kleinen Einblick in die Unterschiede und Stärken von I2P bieten.

Falls ihr noch mehr über I2P erfahren wollt, findet ihr Links zu noch mehr Informationen in den Quellen.

Quellen:

https://thetinhat.com

https://geti2p.net/

http://str4d.i2p

https://almnet.de/privacy-handbuch/privacy-handbuch-html/screenshots/

https://www.privacy-handbuch.de/

Warnung :

Anonymität ist in Zeiten von GPA's (Global Passiv Adversaries) nur schwer zu erreichen, man sollte sich immer Intensiv mit den Möglichkeiten und Einschränkungen einer Software beschäftigen bevor man sein Leben dieser anvertraut.

Es gibt keine 100% Sicherheit, man kann nur so gut wie möglich Vorsorgen und dann Schadensbegrenzung betreiben.

Der Autor rät davon ab sich blind auf die Software in diesem Artikel zu verlassen, es ist wichtig sich selbst über mögliche Schwachstellen, Fehler und No-Go's zu informieren.

Ich hab leider nicht genug steempower um den Wert dieses Beitrags würdig zu Pushen. Wahrlich ein Goldstein! Danke

Jeder Vote hilft :) Danke für die netten Worte

Echt klasse Content! Vielen Dank.

Danke freut mich wenn es dir gefällt :)

Bin leider nicht ganz die Zielgruppe, weil ich nur die Hälfte verstehe, bin aber sehr sehr dankbar, dass es da Experten wie Dich gibt, die an solchen essentiellen Dingen mitarbeiten und dieses Wissen dann auch uns Dummies zu gute kommen lassen!

Ich mache dazu bald mal eine Cryptoparty in Berlin , geht dann auch um Qubes OS, I2P und mein aktuelles Projekt, ist aber noch in Planung. Vielleicht wäre das besser, wenn man es direkt sieht und Fragen stellen kann.

Ne Party? Hmmm wär was für mich denke ich.

FYI: https://de.wikipedia.org/wiki/CryptoParty

Das ist total interessant, danke für's Teilen. Bin schon gespannt, an was für einem Projekt du da arbeitest :)