Anonym durch das Internet: The Onion Router

Der größte Spieler in der Szene und mit Abstand das bekannteste Anonymisierungs-Netzwerk. Viele kennen und schätzen es wegen seiner Geschwindigkeit und Handhabung.

Ich werde euch in diesem Post einen kleinen Einblick in die Funktionsweise von Tor geben.

Ich versuche dabei nicht jedes Technische Detail von Tor hervorzuheben sondern nur die Eckdaten einmal zu verdeutlichen.

Wie funktioniert Tor ?

Tor bildet Tunnel bestehend aus 3 Knoten, diese 3 Knoten nennen sich:

Entry Guard : Der erste Knoten, er sorgt dafür das man sich in das Tor Netzwerk verbinden kann. Diesen Knoten behält man für eine Lange Zeit, da er die IP des Tor-Users kennt. Er kann durch die Verschlüsselung nicht sehen was der Nutzer über ihn verschickt.

Relay Node : Relays leiten den Tor internen Datenverkehr von Knoten zu Knoten,sie leiten keine Anfragen aus dem Tor Netwerk raus und dienen auch nicht als Entry Guard .Sie sorgen dafür das der Guard und Exit Node keine direkte Korrelation herstellen können.Relays können nicht Anfragen von Usern einsehen und wissen nicht wo der Ursprung der Anfrage ist. Sie leiten lediglich den Datenverkehr von Entry Guard zu Exit Node oder Hidden Service weiter.

Exit Node: Exit Nodes sind die letzten Knoten in einer Anfrage an das „normale“ Internet,

bei ihnen wird die Verschlüsselung aufgehoben und als Anfrage an die zu besuchende Seite geschickt. Sie können die gesamten Anfragen die über ihren Knoten gehen (sofern nicht verschlüsselt) einsehen.

Noch einmal zusammengefasst :

Durch das Modell der 3 Knoten ist dem Entry Guard nicht möglich durch die Verschlüsselung zu sehen was geschickt wurde, sondern nur von wem.

Der Relay Knoten kann auch nicht sehen was geschickt wurde und auch nicht von wem die Anfrage kommt, da er ja nur mit dem Guard und dem Exit kommuniziert.

Der Exit Knoten kennt auch nicht die Herkunft der Anfrage, aber ihren Inhalt (falls nicht verschlüsselt) und das Ziel der Anfrage.

Des weiteren gibt es noch :

Bridges : Als Bridge werden Knoten bezeichnet die als Brücke für zensierte Nutzer ins Tor Netzwerk dienen. Sie benutzen verschiedene Protokolle zu Verschleierung der Tor Verbindung. Um das Blocken dieser Knoten zu erschweren, wird immer nur ein Teil der Bridges auf Anfrage angezeigt.

https://bridges.torproject.org/

Hidden Services : Als Hidden Service bezeichnet man Server die im Tor Netzwerk einen Service zur Verfügung Stellen. Wenn man einen Hidden Service besucht, wird keine Anfrage aus dem Netzwerk geschickt und die Verschlüsselung erst am Ziel aufgehoben.

Wie fange ich an ?

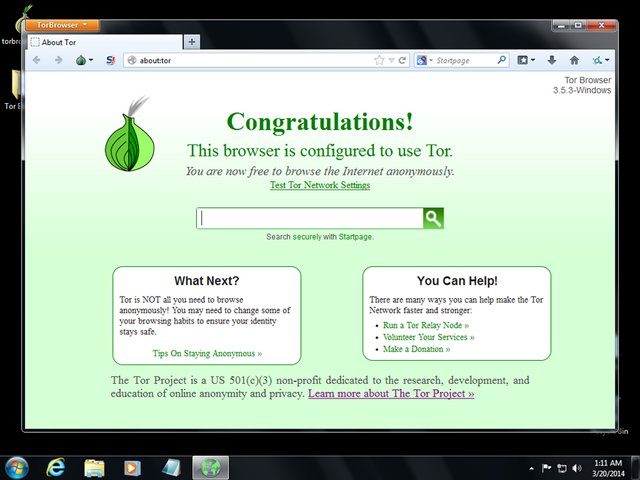

Lange Zeit war es problematisch und schwierig für neue Nutzer, Tor in einem Browser richtig Einzurichten, darum hat das Tor Project das Tor Browser Bundle (TBB) entwickelt.

https://www.torproject.org/projects/torbrowser.html.en

Das TBB wird als .zip Datei angeboten, was man nach dem auspacken und drei Klicks direkt ausführen kann, es wird keine Zusätzliche Konfiguration mehr benötigt.

Jetzt könnt ihr einfach Seiten anonym besuchen, in den nachfolgenden Teilen werde Ich auf gute Services im Tor Netzwerk verweisen und deren Benutzung erklären.

Ist das jetzt Narrensicher ?

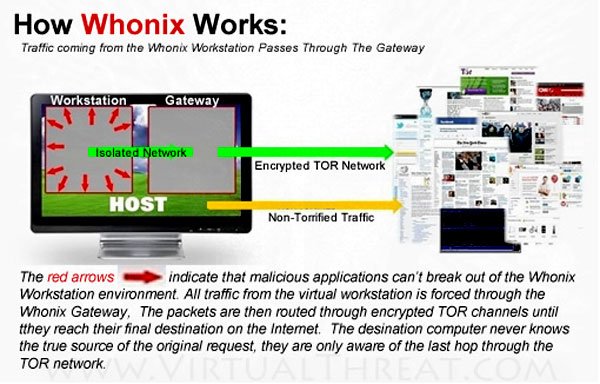

Leider bietet das TBB keinen vollkommenen Schutz vor Fehlern die der Nutzer begehen könnte, weshalb damals Whonix entwickelt wurde.

https://www.whonix.org/

Whonix bietet einem die Möglichkeit den gesamten Datenverkehr ohne Ausnahme durch Tor zu leiten. Jede falsch Konfigurierte Anfrage wird entweder fallen gelassen oder durch Tor geleitet, somit werden IP Leaks nur noch schwer möglich.

Von der Whonix Homepage :

Whonix ist ein Betriebssystem für Desktopcomputer, welches sich auf Sicherheit und Privatsphäre spezialisiert hat. Es verhindert realistische Angriffe und ist dabei dennoch benutzerfreundlich. Es macht Anonymität im Internet möglich durch ausfallsichere, automatische, desktopweite Benutzung des Tor-Netzwerkes. Es handelt sich um ein vorkonfiguriertes Debian, welches in virtuellen Maschienen läuft, bietet eine umfangreiche Schutzschicht gegenüber Viren und IP leaks. Vorinstallierte, vorkonfigurierte Programme sind sofort einsatzbereit. Die Installation von zusätzlichen Programmen oder die Konfiguration des Dekstops ist sicher. Whonix is das einzige aktiv entwickelte Betriebssystem, welches dafür vorgesehen ist, in virtuellen Maschinen in Verbindung mit Tor verwendet zu werden.

Eine weitere Möglichkeit Tor zu nutzen ist Tails :

(The-amnesic-incognito-live-system )

Tails ist ein Betriebssystem was ausschließlich als Live-System (nicht auf der Festplatte installiertes Linux) benutzt wird und den Umgang mit Tor vereinfacht.

Es wurde entwickelt um als Einfache und sichere Möglichkeit für Journalisten ihre Arbeit anonym zu verschicken oder zu empfangen, ohne Spuren auf dem Laptop zu hinterlassen.

Es bietet eine hilfreiche Auswahl an Software die für Journalisten und Whistleblower gedacht sind.

Man sollte jedoch immer beachten, was man über Tor verschickt, wenn man das normale Internet besucht, besteht das Risiko das der Tor Exit Knoten mit liest (falls Unverschlüsselt) , die Anfrage Manipuliert oder sogar Schadware mitliefert.

Deswegen sollte man sich genau überlegen wofür man Tor bzw. Whonix nutzt,

um nicht durch die Korrelation der Daten seine Anonymität direkt wieder zu verlieren.

https://www.torproject.org/download/download.html.en#Warning

Ich hoffe ich konnte euch einen kleinen Einblick in die Funktionsweise von Tor geben,

falls ihr Fragen oder Anregungen habt, gerne in die Kommentare damit ;)

Falls ich ausführlicher auf die Technischen Aspekte eingehen soll, bitte Bescheid sagen, dann werde ich in den Kommenden Teilen darauf mehr eingehen.

Als nächstes ist I2P

Warnung :

Anonymität ist in Zeiten von GPA's (Global Passiv Adversaries) nur schwer zu erreichen, man sollte sich immer Intensiv mit den Möglichkeiten und Einschränkungen einer Software beschäftigen bevor man sein Leben dieser anvertraut.

Es gibt keine 100% Sicherheit, man kann nur so gut wie möglich Vorsorgen und dann Schadensbegrenzung betreiben.

Der Autor rät davon ab sich blind auf die Software in diesem Artikel zu verlassen, es ist wichtig sich selbst über mögliche Schwachstellen, Fehler und No-Go's zu informieren.

Klasse! Freut mich einen solch ausführlichen deutschen Post zu sehen :)

Danke für die Blumen :)

Sauber!

VPN mit DNS und IP Leaking Schutz dazu verringert die Gefahr erkannt zu werden.

Whonix bietet Schutz vor DNS und IP Leaks und zusätzlich noch die Option einen VPN zu benutzen :

https://www.whonix.org/wiki/Tunnels/Introduction

Coole Post. Ich finde du hast es sehr gut zusammengefasst.

Danke fürs lesen und den netten Kommentar :)

Super!

This post has been linked to from another place on Steem.

Learn more about linkback bot v0.3

Upvote if you want the bot to continue posting linkbacks for your posts. Flag if otherwise. Built by @ontofractal