Prywatność? A komu to potrzebne?

W obecnych czasach każdy z nas posiada kilka urządzeń elektronicznych podłączonych do internetu. Duża część osób nie rozstaje się ze swoimi smartfonami, nosząc je cały czas przy sobie oraz nie wyłącza w ogóle w nich internetu, co sprawia, że są bez przerwy online. Korzystamy z mnóstwa serwisów ułatwiających nam pracę, edukację czy komunikację ze znajomymi: Google, Facebook, Instagram, Snapchat, Skype etc. Podczas jazdy samochodem używamy nawigacji. Poruszając się rowerem włączamy Endomondo, później prezentując przejechany dystans znajomym na Facebooku. Jedząc w restauracji robimy zdjęcie spożywanego dania i wrzucamy na Instagram. Oczywiście to tylko kilka przykładów podanych na szybko, istnieje dużo więcej zastosowań z jakich korzystamy na co dzień. Po co w takim razie poruszać kwestie prywatności, skoro sami jej się pozbywamy?

Problem regulaminów

Kto z Was czyta regulaminy? Tak, widzę ten las rąk 😀 Problem z regulaminami polega na tym, że są po prostu za długie, gdybyśmy chcieli przeczytać i zrozumieć zasady korzystania ze wszystkich używanych przez nas usług, trwałoby to zdecydowanie zbyt długo. Nie czytając zasad nieświadomie godzimy się na pewne kwestie, które gdybyśmy poznali, pewnie dałyby nam trochę do zastanowienia.

Wczytując się w regulamin usługi Google Drive można dojść do wniosku, że przechowując w tym miejscu swoje prywatne pliki zezwalamy na wykorzystanie ich przez firmę Google.

Przesyłając, wgrywając, dostarczając, zapisując, przechowując, wysyłając lub odbierając materiały do lub za pośrednictwem Usług, użytkownik udziela firmie Google (i jej współpracownikom) ważnej na całym świecie licencji na wykorzystywanie, udostępnianie, przechowywanie, reprodukowanie, modyfikowanie, przesyłanie, publikowanie, publiczne prezentowanie i wyświetlanie oraz rozpowszechnianie tych materiałów, a także na tworzenie na ich podstawie opracowań (dzieł pochodnych, na przykład przez wykonanie tłumaczenia, adaptacji lub innych zmian w celu zapewnienia lepszego działania z Usługami). Użytkownik w ramach tej licencji przyznaje prawa w ograniczonym celu obejmującym utrzymywanie, promocję i udoskonalanie Usług oraz tworzenie nowych. Licencja pozostanie w mocy nawet wówczas, gdy użytkownik przestanie korzystać z Usług (dotyczy to na przykład wpisu o firmie dodanego w serwisie Mapy Google). W niektórych Usługach mogą istnieć sposoby uzyskania dostępu do umieszczonych w nich treści oraz usunięcia ich. Ponadto w pewnych Usługach obowiązują warunki lub ustawienia, które zawężają zakres wykorzystania przez nas treści przesłanych do tych Usług. Użytkownik musi mieć niezbędne prawa do udzielenia powyższej licencji na wszelkie materiały, które przesyła do Usług.

Powyższy cytat to tylko pojedynczy przykład, w regulaminach Facebooka, Instagrama czy Snapchata prawdopodobnie znajdziemy podobne zapisy, które będą brzmiały dosyć podejrzanie.

Nieświadomość gromadzenia danych

Użytkownicy często nie zdają sobie sprawy z tego, że na ich temat gromadzone jest mnóstwo danych. Dlatego warto trochę ten temat przybliżyć, aby użytkownicy mieli na uwadze, że korporacje, rządy czy nawet pracodawca wiedzą o nich więcej niż im się wydaje. Oczywiście sądząc po osobach, którzy całe swoje życie prywatne potrafią przenieść do sieci, znajdą się tacy, którzy mają swoją prywatność gdzieś.

Tutaj można podać przykład youtubera znanego pod nickiem danielmagical, wypromowanego chyba głównie przez wykop, który większość swojego życia przeniósł do sieci prezentując internautom wielogodzinne streamy z życia swojej rodziny. Niby wszystko w porządku, przecież to jego sprawa, tylko po ostatnim streamie wyjawił myślę, że dosyć wrażliwą informację na temat swojego przyjaciela i to jeszcze za jego plecami, o czym zrobiło się dosyć głośno na wykopie. Problem w tym, że jeśli coś wrzucimy do sieci to nie jest tak jakbyśmy powiedzieli znajomym, tylko dowiaduje się o tym często ogromna ilość osób oraz ta informacja zostaje utrwalona tj. każdy później może to sprawdzić, przez co ktoś może być prześladowany, stać się obiektem drwin itp.

Kto, kogo i po co śledzi?

Wielkie korporacje

Jeśli usługi oferowane są nam za darmo, to znaczy, że ktoś musi na tym zarabiać w jakiś inny sposób. Problem polega na tym, że dla Google, Facebooka, Instagrama czy Snapchata nie jesteśmy klientami, tylko produktami. Klientami są wszystkie podmioty, które są w stanie zapłacić za produkty, czyli po prostu znaleźć swoich reklamowych odbiorców. Natomiast aby reklama była skuteczna trzeba trafić z nią do odpowiedniej grupy docelowej, a aby to zrobić trzeba zgromadzić dane o użytkownikach, a następnie na podstawie kryteriów wybranych przez reklamodawców wybrać odpowiednich odbiorców pasujących do wzorca. Przykładowo Facebook nie kupił Instagrama za miliard dolarów dlatego, że to świetna, innowacyjna aplikacja. Taką aplikację jest w stanie napisać każda firma programistyczna. W każdym razie o tak wysokiej wycenie świadczyła duża baza użytkowników.

Brokerzy danych

Brokerzy danych to firmy zbierające dokładne dane o konsumentach, a następnie odsprzedające je zainteresowanym podmiotom. Jako przykład można tutaj podać firmę MEDbase 200 mającą w ofercie bazę danych ofiar gwałtów, chorujących na AIDS, osób z chorobami genetycznymi, uzależnionych.

Rząd

W przypadku rządów mamy do czynienia ze śledzeniem obywateli jak i również innych rządów. W tym temacie powinniśmy na pewno kojarzyć aferę z NSA (National Security Agency) wywołaną przez Edwarda Snowdena. W skrócie pracownik NSA wyjawił, że agencja zajmuje się śledzeniem kto do kogo dzwonił, jakie i komu wysyłał maile, gdzie przelewał pieniądze, poza tym stale monitoruje portale społecznościowe. Ilość gromadzonych informacji jest tak duża, że NSA brakuje miejsca na magazynowanie danych. Taka inwigilacja oczywiście według NSA i wszystkich, którzy działają podobnie, ma na celu walkę z terrorystami oraz przestępcami. Rządy zajmują się również prześwietlaniem rządów innych państw. Myślę, że tutaj jako takie najbardziej kojarzone z takich działań to Chiny, USA oraz Rosja. Znajomość planów obronnych innych państw w razie konieczności daje ogromną przewagę, dlatego obecnie zbrojenie państwa nie polega tylko na zakupie typowej broni tj. czołgów, samolotów, statków etc., ale również na zatrudnieniu odpowiednich specjalistów od bezpieczeństwa IT, programowania itp. Przewiduje się, że w przypadku III wojny światowej o ile kiedyś taka nastąpi, dużą rolę odegrają armie cybernetyczne.

Stuxnet

Dobrym przykładem jakie znaczenie obecnie odgrywają systemy komputerowe w bezpieczeństwu państwa jest historia robaka komputerowego nazwanego Stuxnet. Prawdopodobnie został on stworzony przez specjalistów z Izraela oraz USA, a następnie użyty do utrudnienia pracy wirówek służących do wzbogacania uranu w irańskim obiekcie jądrowym. Na podstawie tych wydarzeń powstał film Zero Days. Polecam obejrzeć.

Pracodawcy

Podczas procesów rekrutacji dochodzi często do sprawdzania aktywności na Facebooku czy Twitterze. Obecnie trzeba liczyć się z tym, że treści, które tam zamieszczamy mogą odstraszyć potencjalnie zainteresowanego pracodawcę. Dodatkowo niektórzy pracodawcy szpiegują swoich podwładnych, zbierając dane na temat używanych aplikacji, przeglądanych stron czy wysyłanej korespondencji.

Sposoby pozyskiwania danych

Obecnie mówi się, że mamy wykładniczy rozwój technologii. Zgodnie z prawem Moore’a ilość tranzystorów w układach scalonych podwaja się co około 24 miesiące. W coraz większym stopniu wcielana jest koncepcja Internet of Things, czyli sieci przedmiotów, gdzie łączymy z siecią coraz więcej urządzeń. Popularnością cieszą się inteligentne domy, czyli naszpikowane czujnikami, elektroniką wszystko co się da, tak aby umożliwić pewną automatyzację lub monitorowanie. Najnowsza wersja protokołu IPv6 pozwoli nam na przyłączenie do sieci 2^128 urządzeń, co daje nam zawrotną liczbę 340 282 366 920 938 463 463 374 607 431 768 211 456. Ciekawe kiedy przy tak szybkim rozwoju technologii braknie adresów również w tej wersji protokołu. Co to jednak oznacza dla nas, użytkowników troszczących się o własną prywatność? Krótko mówiąc z prywatnością jest źle, a będzie prawdopodobnie tragicznie 😉 Rosnąca liczba urządzeń otwiera nowe możliwości śledzenia. Mikko Hypponen znany specjalista bezpieczeństwa komputerowego uważa, że dane to nowa ropa naftowa. W zasadzie patrząc na szacowane majątki z rankingu Forbsa najbogatszych ludzi to Mark Zuckerberg jest Rockefellerem naszych czasów.

Najsłabszy punkt

Naszym najsłabszym punktem jest smartfon, który posiada każdy z nas i zwykle każdy nosi go przy sobie w kieszeni, często podłączony non-stop do sieci. Smartfony posiadają nawet Masajowie mieszkający w chatach z gliny gdzieś w Afryce! (niedowiarków zachęcam do sprawdzenia kanału Przez Świat na Fazie na youtube). Jeśli masz telefon z Androidem i nie pamiętasz gdzie ostatnio byłeś polecam sprawdzić tutaj. U mnie to wygląda tak jak poniżej, dzięki temu wiem, że 11 października 2014 roku byłem na konferencji Security Bsides w restauracji Państwo-Miasto i korzystałem z tamtejszego wifi.

Opcję co prawda można wyłączyć, ale pytanie czy nawet jeśli jest wyłączona to dane nie są zbierane, a po prostu wtedy nam ich nie pokazuje.

Jeśli nawet google nie zbiera tego typu danych bez zgody użytkownika to robią to inne aplikacje. Kto kojarzy Angry Birds? Ta ogromnie popularna gra była narzędziem NSA do zbierania danych na temat użytkowników. Kolekcjonowano informacje takie jak model telefonu, wiek, płeć, lokalizacja. Co ciekawe nie wszystkie dane przechwytywane są w sposób autoryzowany, to znaczy, że NSA w swoich działaniach nie różni się niczym od przestępców. Nie tak dawno miał miejsce wyciek narzędzi NSA pozwalających na uzyskanie dostępu do różnych systemów poprzez wykorzystanie niezałatanych podatności. Zainteresowanych tym tematem odsyłam do Google (NSA Shadow Brokers).

O słabości smartfonów świadczy również ich marne bezpieczeństwo. O ile iPhony dostają porządne aktualizacje i raczej większość z nich ma system w najnowszej wersji, to z najpopularniejszym na świecie systemem, czyli Androidem, jest na prawdę kiepsko. W przypadku nowszych modeli aktualizacje pojawiają się raczej często, w starszych modelach natomiast tych aktualizacji możemy nie doświadczyć nawet wcale. Można powiedzieć, że jest to zaniedbanie producentów, jednak ich zadanie jest o tyle trudne, że przez mnogość modeli i wymagane dopasowanie systemu pod nie, przygotowanie aktualizacji na wszystkie modele jest bardzo kosztowne. Z tych powodów pod względem ilości złośliwego oprogramowania w smartfonach Android króluje.

Chmury, synchronizacja

Kiedyś chcąc coś napisać odpalaliśmy edytor tekstu i pisaliśmy, później zapisywaliśmy to na dysku, ewentualnie robiąc kopię zapasową na wypadek różnych niespodzianek lub też dopiero po „niespodziankach” jako bardziej doświadczeni użytkownicy nauczeni na błędach, oprócz zapisu na dysku, tworzyliśmy również kopię w innym miejscu. Chcąc przenieść pliki na inny komputer nagrywaliśmy dane na pendriva i przenosiliśmy. Obecnie odpalamy jedną z aplikacji na przykład Google Docs piszemy kilka słów, zamykamy, następnie możemy wrócić do edycji z naszego laptopa, tabletu czy telefonu, nie przejmując się przenoszeniem danych. Ta sama kwestia dotyczy smartfonów. Kontakty, kalendarze, zdjęcia, ustawienia wszystko synchronizujemy z naszymi kontami w Google, Apple czy tam Microsofcie, następnie zmieniając telefon nie musimy przejmować się kwestią przenoszenia danych. To jest niesamowicie wygodne, jednak ma pewne wady. Ogromna baza prywatnych danych jest niesamowitym kąskiem dla przestępców. Dowodem na to są dwa wycieki nagich zdjęć amerykańskich aktorek. Informacje jak do tego doszło można znaleźć tutaj.

Wyszukiwania, maile, wiadomości

Google, Facebook, Instagram etc. aby wyświetlać reklamy spersonalizowane analizuje mnóstwo naszy danych, maile, kontakty, wszukiwania, wiadomości. Istnieją również przypuszczenia, że google nawet na podstawie transkrypcji rozmów głosowych potrafi wyświetlać reklamy. Są w posiadaniu algorytmów do przetwarzania głosu na tekst, także nie widziałbym tutaj żadnego problemu z transkrypcją.

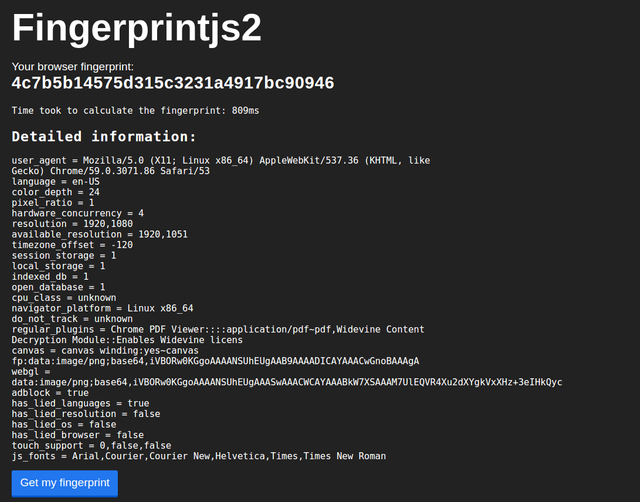

Browser Fingerprint

Włączam tryb incognito i mnie nie widać, czy aby na pewno? Otóż nie, bardzo łatwo można zidentyfikować użytkownika analizując ustawienia przeglądarki. Istnieje narzędzie Fingerprintjs2 do tworzenia „odcisku” przeglądarki, który następnie można porównać i stwierdzić, że to cały czas ten sam użytkownik. Jaki „odcisk” ma Wasza przeglądarka można znaleźć tutaj.

Chipy

Szwedzka firma Epicenter wszczepia swoim pracownikom microchipy w dłonie. Działają one poprzez standard NFC i pozwalają otwierać drzwi czy korzystać z drukarek w obiekcie. Brzmi jak scenariusz filmu science fiction. Można tutaj zarzucić pewnym śmiesznym memem.

Jednak jeśli się głębiej nad tym zastanowić to takie praktyki nie są niczym śmiesznym, a raczej budzą wątpliwości co do bezpieczeństwa takich rozwiązań czy też ochrony ludzkiej prywatności oraz wolności.

Kamery

W dzisiejszych czasach kamery na ulicach to normalna sprawa. Duża liczba samochodów posiada również własne wideorejestratory. Chcąc obejrzeć jak wygląda dana część miasta nie musimy nawet wychodzić z domu, wystarczy włączyć Google Street View. Czy również kamery stanowią możliwość śledzenia? Tak, algorytmy rozpoznawania twarzy czy tablic rejestracyjnych nie są obecnie niczym nadzwyczajnym.

Specjalne aplikacje śledzące (Link4)

Firma Link4 oferuje swoim klientom aplikacje, która będzie miała za zadanie monitorować ich styl jazdy. Następnie jeśli na podstawie zebranych danych okaże się, że jeździsz spokojnie dostaniesz tańsze ubezpieczenie OC. Obecnie wszystko odbywa się dobrowolnie, jednak można się zastanawiać czy w przyszłości takie aplikacje nie będą obowiązkowe, albo nawet czy nie będą wbudowane w samochód, tak aby ubezpieczyciel mógł ocenić nasz styl jazdy. To samo może tyczyć się innych aspektów życia, bo przecież ubezpieczenia zdrowotne dla palaczy, narkomanów, osób prowadzących niezdrowy tryb życia czy dla osób z predyspozycją do niektórych chorób genetycznych powinno być wyższe.

Banki

Niedawno miała miejsce afera związana z mBankiem, jak jeden z klientów odkrył tajemnicze żądanie do serwerów Gemiusa przesyłające wysokość salda na jego rachunku bankowym. Gemius jest firmą zajmującą się analityką rynku, więc można przypuszczać, że to zbieranie danych na temat klientów.

Inne

Powyżej wymieniono kilka przykładów obecnych możliwości śledzenia. Istnieje ich o wiele więcej, jednak nie chodzi tutaj o wymienienie wszystkich, a raczej o pewną refleksję nad ich konsekwencjami.

Nie mam nic do ukrycia

Niektórzy na informację, że ktoś ich śledzi naruszając ich prywatność, odpowiadają, ale przecież ja nie mam nic do ukrycia, niech się martwią Ci co mają. Problem polega na tym, że to tylko złudzenia. Jak to się mówi dajcie mi człowieka a znajdę na niego paragraf. Może w naszym kraju nie mamy jakiegoś głupiego prawa póki co i jedyne co nas może spotkać to nalot policji za ściągniecie z torrentów jakiejś polskiej komedii, więc na razie nie ma czym się martwić. Jednak jakieś zapędy dotyczące cenzurowania treści w internecie już były i mają stale miejsce, więc kto wie co czas przyniesie. W każdym razie stnieją kraje, w których można zapłacić wysoką grzywnę za krytykowanie imigrantów lub nawet stracić życie za obrażenie Mahometa na facebooku.

Kolejną kwestią są dane, których nie chcielibyśmy ujawniać innym osobom. Poufne informacje takie jak np. orientacja, choroby, ofiary przemocy domowej, gwałtów raczej nie powinny stanowić informacji publicznej, aby uniknąć niemiłych komentarzy. Ok, ale przecież te dane gdzieś sobie tam leżą na dyskach, dostajemy na ich podstawie jakieś ewentualne reklamy i nic poza tym. W zasadzie tak, tylko co w przypadku wycieku tych danych, gdy po jakiejś wpadce związanej z bezpieczeństwem takie dane wpadają w ręce przestępców.

Niedawno miał miejsce wyciek danych 50 tysięcy pacjentów polskiego szpitala zawierający informacje takie jak:

- imię i nazwisko,

- imiona rodziców,

- nazwisko panieńskie,

- data i miejsce urodzenia,

- numer NIP,

- numer i seria dowodu osobistego oraz organ wydający dokument,

- numer PESEL,

- nazwa szkoły i rok ukończenia edukacji.

Jakiś czas temu była taka historia ze sklepem, który wcześniej się dowiedział o ciąży nastoletniej córki niż jej ojciec, który z pretensjami zadzwonił do sklepu, aby przestali przysyłać jej kupony na ubrania i akcesoria dziecięce. Ta sieć handlowa, której dotyczyła sprawa po prostu gromadziła dane na temat ich klientów na podstawie jakichś kart stałego klienta czy coś w tym rodzaju. Wiedząc jakie zakupy były wykonywane, wysyłała propozycje następnych.

Ciekawszym celem dla przestępców są na pewno bazy danych z hasłami, numerami kart kredytowych, numerami dowodów, peselami etc. Oczywiście wyszukiwanie tutaj pojedynczych osób z osobna jest dla nich zbyt trudne, łatwiej skupić swoją uwagę na takim „banku” danych, gdzie za jednym zamachem można mieć dane tysięcy czy milionów klientów. Dalej uważasz, że nie masz nic do ukrycia?

Co nam przyniesie przyszłość?

Centralna Baza Rachunków

W polskim sejmie swego czasu przewinął się projekt tak zwanej Centralnej Bazy Rachunków, w której miałyby się znaleźć następujące dane:

- imię i nazwisko,

- obywatelstwo,

- numer PESEL albo datę urodzenia w przypadku osób nieposiadających numeru

- adres zamieszkania, w tym kraj, miejscowość, kod pocztowy, ulicę, numer domu lub lokalu,

- cechy dokumentu tożsamości: rodzaj, numer i serię dokumentu,

- numer telefonu do kontaktu w sprawach związanych z rachunkiem,

- adres poczty elektronicznej wskazany do kontaktu w sprawach związanych z rachunkiem,

- informację o byciu osobą zajmującą eksponowane stanowisko polityczne, o której mowa w art. 2 pkt 1f ustawy z dnia 16 listopada 2000 r. o przeciwdziałaniu praniu pieniędzy oraz finansowaniu terroryzmu – w przypadku informacji o rachunkach przekazywanych przez instytucje zobowiązane, będące instytucjami obowiązanymi zgodnie z przepisami tej ustawy.

Czekamy jeszcze na wycofanie z obrotu gotówki, pozostawienie tylko transakcji bezgotówkowych i mamy pełną inwigilację kont obywateli. Wątpliwą kwestią pozostaje tutaj również bezpieczeństwo takiego scentralizowanego systemu, żeby nie było jak z kalkulatorem pisanym dla Państwowej Komisji Wyborczej przez studentów.

Kamery, drony, nadajniki

Kiedyś tego typu gadżety używane były jedynie przez odpowiednie służby, teraz każdy może się w nie wyposażyć. Za kolejne kilka lat zobaczymy pewnie jeszcze więcej tego typu sprzętu. Może nawet w końcu wprowadzą powtórki w piłce nożnej 😀

Backdoory w systemach, szyfrowaniach itp.

Po kolejnych zamachach pojawiają się propozycje rządu, aby producenci sprzętu, oprogramowania stosowali backdoory, czyli tylne furtki dla służb, tak aby w razie potrzeby mieć możliwość dostępu do danych podejrzanego. Pomysł oczywiście jest genialny, a na pewno na ślad backdoorów przestępcy nie wpadną, bo przecież czemu mieli by z nich korzystać, to jest tylko dla zwalczania terroryzmu.

Neuralink

Kilka miesięcy temu powstała firma Elona Muska Neuralink, której celem będzie połączenie ludzkie mózgu z komputerem. Czy w przyszłości również będziemy musieli martwić się o prywatność naszych myśli? Kto wie, może sprawdzą się niektóre scenariusze z powieści Orwella pt. „Rok 1984”.

Jak żyć?

Może by tak wszystko rzucić i wyjechać w Bieszczady? 😀

Co prawda jest to jakieś rozwiązanie, aczkolwiek jeśli chcemy korzystać normalnie z internetu, używać maila, Facebooka oraz robić zakupy to niestety musimy się pogodzić z tym, że na nasz temat gromadzone są dane. Nawet jeśli zrezygnowalibyśmy z Facebooka to istnieje ryzyko, że ktoś nam ukradnie tożsamość i będzie próbował wyłudzić pieniądze od naszych znajomych, bazując na ich zaufaniu do nas. Takie historie już się zdarzały. Zalecałbym również przejrzenie w ustawieniach na Facebooku, w Google, Instagramie etc. jakie mamy aplikacje połączone z naszym kontem i odznaczenie niepotrzebnych. Po prostu należy mieć na uwadze, że wszystko co wrzucamy do sieci, zostaje tam na zawsze.

Jeszcze pragnę dodać może trochę poza tematem, aby nie wyłączać myślenia podczas korzystania z internetu. Często młodsze pokolenie uważa się za lepsze używając takiego medium jak Internet, twierdząc, że telewizja kłamie i manipuluje, a my mamy tutaj pewne, sprawdzone informacje. Niestety jest to bardzo mylne pojęcie, w internecie również ulegamy manipulacjom, nawet jeśli wydaje nam się inaczej. Informacje, które widzimy na ekranie często dopasowane są pod nas przez odpowiednie algorytmy. Szukamy czegoś w google, sprawdzamy tylko pierwsze wyniki, co z reszta? a co jeśli czegoś google nie znajduje, to wtedy nie istnieje?

Źródła:

- http://large.stanford.edu/courses/2015/ph241/holloway1/

- http://www.independent.co.uk/life-style/gadgets-and-tech/news/nsa-surveillance-angry-birds-and-other-leaky-apps-targeted-by-us-and-uk-security-agencies-9089309.html

- https://www.washingtonpost.com/news/on-leadership/wp/2017/04/04/some-swedish-workers-are-getting-microchips-implanted-in-their-hands/

- https://zaufanatrzeciastrona.pl/post/masz-konto-w-mbanku-na-serwery-gemiusa-moglo-trafic-saldo-twojego-rachunku/

- http://www.bankier.pl/wiadomosc/Pozwol-sie-sledzic-dostaniesz-tansze-ubezpieczenie-OC-7513740.html

- http://magazynt3.pl/pakistanczyk-skazany-smierc-posta-facebooku/

- https://zaufanatrzeciastrona.pl/post/wyciek-danych-wrazliwych-50-tysiecy-pacjentow-polskiego-szpitala/

- https://niebezpiecznik.pl/post/jak-wyludzic-od-znajomego-800-zlotych-przez-facebooka/

- http://www.bankier.pl/wiadomosc/Centralna-Baza-Rachunkow-co-znajdzie-sie-w-rejestrze-7490604.html

Hi! I am a robot. I just upvoted you! I found similar content that readers might be interested in:

https://sarvendev.com/2017/06/prywatnosc-a-komu-to-potrzebne/

Perfekcyjnie. Co do regulaminów - czasem wystarczy wejść na "tos;dr" - Terms of Service? Didn't Read

Enjoy!